獨家/駭客獵殺台企!1天3大廠遭勒索 和碩金雞永擎驚傳509GB資料外洩

2026-01-21 17:03

2026-01-21 17:03

- 小

- 中

- 大

民視新聞/蘇恩民報導台灣企業又遭國際知名駭客集團鎖定!與俄羅斯關係密切的勒索軟體組織 Everest ,昨天一口氣在暗網洩密網站點名三家台灣企業的機敏資料外洩,同時啟動倒數計時要求支付贖金,受害廠商橫跨電子製造、工程顧問與鋼鐵重工產業,分別為和碩集團專注AI伺服器業務的上市小金雞永擎電子(ASRock Rack)、吉興工程顧問以及萬機鋼鐵工業。永擎證實接獲勒索訊息,但強調是合作廠商被駭,外洩資料對公司營運無重大影響。

民視新聞/蘇恩民報導

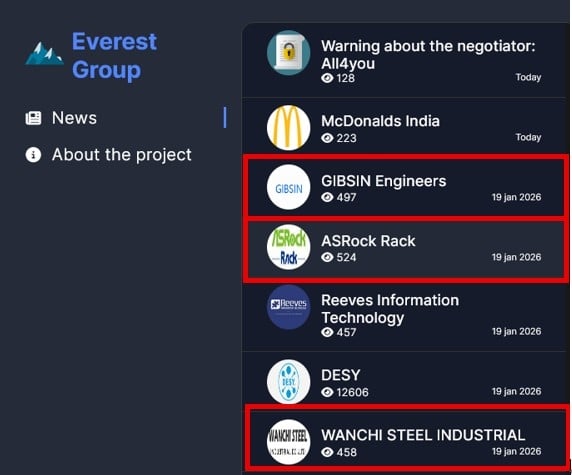

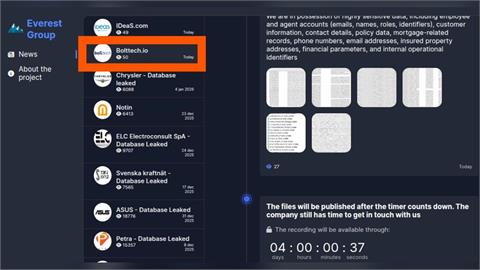

台灣企業又遭國際知名駭客集團鎖定!與俄羅斯關係密切的勒索軟體組織 Everest ,昨天一口氣在暗網洩密網站點名三家台灣企業的機敏資料外洩,同時啟動倒數計時要求支付贖金,受害廠商橫跨電子製造、工程顧問與鋼鐵重工產業,分別為和碩集團專注AI伺服器業務的上市小金雞永擎電子(ASRock Rack)、吉興工程顧問以及萬機鋼鐵工業。永擎證實接獲勒索訊息,但強調是合作廠商被駭,外洩資料對公司營運無重大影響。

資安專家指出,這場同步揭露行動並非偶發,而是一場經過精密規劃的「結構化攻擊」,標誌著台灣已被正式納入 Everest 的全球駭客攻擊、勒索行動版圖之中。

從單點試探到多目標施壓 Everest 獵殺路徑曝光

事實上,Everest 對台灣的關注早已露出端倪。早在2025年12月初,該組織便曾宣稱入侵科技巨頭華碩(ASUS),並竊取高達 1TB 的資料。雖然華碩隨後澄清受影響對象為其供應鏈夥伴而非核心系統,但這起事件揭示了 Everest 的核心策略:「供應鏈本身就是攻擊目標」,而這次永擎電子資料外洩,也完全符合該駭客集團攻擊、勒索的行為模式。

透過入侵品牌企業的合作夥伴,Everest 不必直接正面突破防禦森嚴的核心系統,就能產生同等的勒索壓力,並放大企業與合作夥伴間的信任裂痕。從早期的「單點試探」,到如今「跨產業多目標施壓」,顯示 Everest 已掌握台灣企業的談判行為與應變模式,攻擊手段已趨於成熟與制度化。

電廠關鍵基礎設施也淪陷 攻擊對象涵蓋多產業

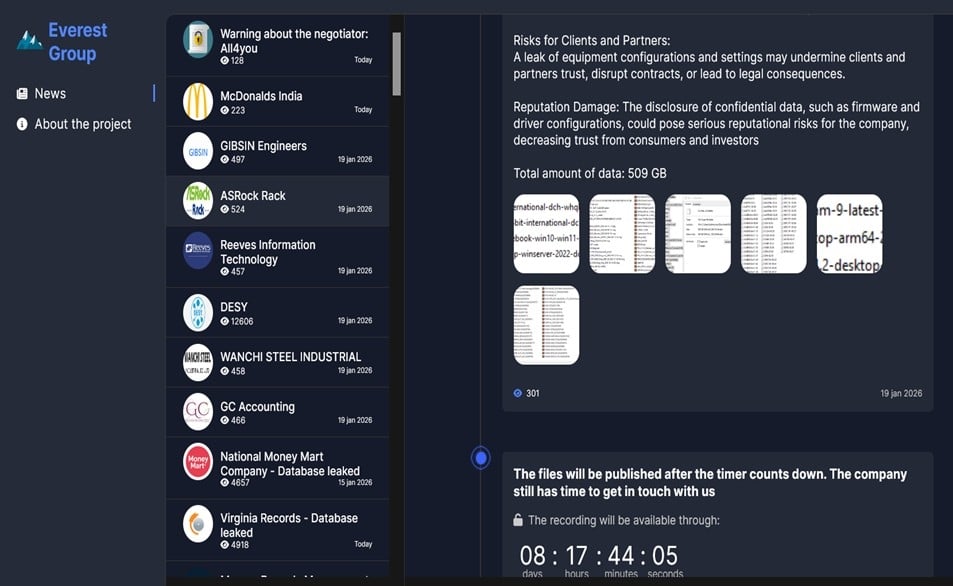

更令資安界震驚的是,根據駭客公布資訊,本次三家受害企業外洩資料量龐大,且涉及內容極為核心。首先,永擎電子(ASRock Rack)遭竊取509GB資料,內容直指伺服器最敏感的底層架構,包括 Firmware 與 BIOS 原始檔、BMC(基板管理控制器)韌體以及關鍵硬體驅動程式。資安專家警告,這類資料外洩已超越個資層級,可能衝擊伺服器的「底層信任鏈(Root of Trust)」,駭客或可藉此開發硬體後門或進行設備仿冒,對全球伺服器供應鏈構成長期威脅。

其次,吉興工程顧問被點名外洩65GB資料,也隱含「國安級」的風險,原因是遭竊資料涵蓋電廠的完整生命週期文件、500kV GIS高壓設備配置圖以及電力負載計算表,一旦這些關鍵基礎設施的設計圖落入惡意份子手中,恐被用於精準的物理破壞評估或長期滲透規劃。

最後,萬機鋼鐵外洩的56GB資料中,包含了詳盡的工業製程與管線工程圖。這些文件真實反映了工廠「如何被實際運作」,若結合工業控制系統(OT)的漏洞,潛在的破壞後果將難以估計。

揭開 Everest 神秘面紗 持續演化的複合型威脅

Everest 自 2020 年底開始活躍,初期以攻擊法律服務業為主,隨後迅速轉型為採用「雙重勒索」模式的組織,意即在加密系統的同時,威脅公開或販售敏感資料。更棘手的是,Everest 同時扮演著「存取權仲介(Access Broker)」的角色,將已入侵的企業網路權限轉售給其他駭客組織,使其成為地下犯罪生態鏈中的關鍵節點。儘管其洩密網站曾因各國執法行動或技術攻擊而一度中斷,但不久即恢復運作,目前受害足跡已遍佈美國、歐洲、日本及台灣等經濟體。

為什麼是台灣?專家憂 IT/OT 環境成防護漏洞

根據威脅情資分析,Everest 鎖定台灣具有明確的動機:台灣作為全球電子製造的核心,擁有極高價值的技術資料,但許多企業仍處於 IT(資訊技術)與 OT(營運技術)混合的環境中,且台灣許多中小企業的資安成熟度仍有落差,且面對公開洩密產生的輿論壓力,相對容易屈服。

事實上,Everest 並非隨機挑選目標,而是精準打擊那些「資料價值高、外溢影響大」的企業,藉此製造產業層級的恐慌。對台灣產業而言,這場在24小時內爆發3家知名企業同步遭駭客勒索的事件,已不再只是單一的資安通報,而是一場正在成形的長期威脅趨勢。企業如何強化底層信任鏈並防範供應鏈滲透,將是未來台灣經濟韌性的關鍵課題。

駭客已在內網 只是還沒公開

資安業者竣盟科技總經理鄭加海指出,這次事件絕非巧合,而是早已完成滲透,因為在極短時間內連續點名多家企業,且產業橫跨電子、工程顧問與製造業,攻擊節奏高度集中,明顯不是隨機型命中,而是「名單式、批次上架」公開,所以幾乎可以確定攻擊者早已潛伏在更多台灣企業內網,現在只是依排程對外曝光與變現,「這不是誰倒楣被抽到,而是誰已經在名單裡。」

鄭加海提醒台灣企業,現在要假設一件事,「駭客很可能已經在你內網,只是還沒公開你。」也給企業4個止血建議:一、確保有離線備份,且帳號與 AD 分離,並真的還原測試過。二、VPN、管理帳號、ESXi 必須上 MFA,阻斷橫向移動。三、至少部署基礎等級的異常行為偵測或欺敵誘捕機制,用於及早發現帳號遭濫用、橫向移動或可疑存取行為。四、不要再用「我們公司不大」當風險評估依據,供應鏈就是最佳跳板。

永擎證實合作廠商被駭 對公司營運無重大影響

對於資料外洩一事,永擎電子發言人洪培雅證實收到駭客勒索訊息,經查證確認是合作廠商被駭,導致共用資料夾檔案外流,但相關內容多為已公開資料,例如提供客戶下載的韌體程式等,經評估對公司財務及營運無重大影響,向證交所說明後,已獲准不必發布重訊,公司也不會回應駭客勒索。

延伸閱讀

{PLAYICON}

{PLAYICON}獨家/倒數5天!Nissan 遭駭客勒索 900GB資料恐外洩

2026/01/13 16:06:14

抗衡川普!丹麥增兵格陵蘭 歐盟擬祭「這幾招」反制美國

2026-01-20 07:14

台股跌ETF「紅多於綠」! 「這幾檔」主動式、科技型人氣旺

2026-01-20 11:17

{PLAYICON}

{PLAYICON}獨家/華碩驚傳被駭!勒索集團竊1TB資料「含相機原始碼」 華碩最新聲明曝

2025/12/03 19:28:51

{PLAYICON}

{PLAYICON}獨家/李嘉誠兒保險帝國驚傳駭客竊密 全球150家合作企業「剉咧等」

2026/01/14 21:27:17

外資狂挖台股20億美元 南韓卻賣超3億?

2026-01-19 18:14